Tin Công Nghệ

Mã độc ẩn mình trong CPU – Mối đe dọa âm thầm và khó kiểm soát

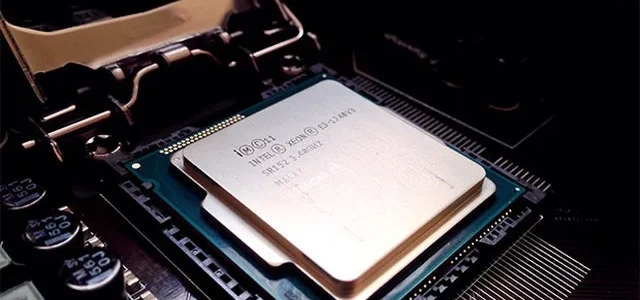

Một hiểm họa mới vừa xuất hiện, vượt xa khả năng đối phó của các công cụ bảo mật hiện tại: mã độc ẩn mình trực tiếp trong vi xử lý (CPU). Không còn là giả thuyết, loại mã độc này thực sự đang trở thành cơn ác mộng với giới an ninh mạng toàn cầu!

Mục lục

- 1 Rootkit CPU là gì và tại sao nguy hiểm?

- 2 Microcode – “cửa hậu” tiềm ẩn

- 3 Enclave – vùng an toàn biến thành nơi trú ngụ

- 4 Các phương thức tấn công

- 5 Phần mềm diệt virus bất lực

- 6 Cài lại Windows – liệu có đủ để loại bỏ?

- 7 Hậu quả nghiêm trọng khi phần cứng bị kiểm soát

- 8 Lỗ hổng zero-day ở cấp phần cứng: Không thể vá?

- 9 Giải pháp nào cho kỷ nguyên bảo mật phần cứng?

- 10 Người dùng nên làm gì để bảo vệ chính mình?

- 11 Tạm kết

Rootkit CPU là gì và tại sao nguy hiểm?

Rootkit CPU là một dạng mã độc siêu tinh vi có khả năng “cấy ghép” thẳng vào bộ vi xử lý của máy tính, bỏ qua mọi lớp bảo vệ phần mềm thông thường. Không giống như các rootkit truyền thống chỉ hoạt động trong hệ điều hành, biến thể mới này ẩn mình ở tầng phần cứng, cụ thể là ở microcode – lớp vi mã điều khiển mọi hành vi của CPU.

Điều khiến rootkit CPU trở nên nguy hiểm là khả năng hoạt động độc lập với hệ điều hành. Một khi đã chiếm quyền kiểm soát CPU, mã độc có thể duy trì hoạt động kể cả khi ổ cứng bị xóa trắng hay hệ điều hành được cài lại. Chính tính chất “nằm ngoài tầm kiểm soát” này khiến nó gần như không thể bị phát hiện hay tiêu diệt bằng các phương pháp thông thường.

Mua ngay thiết bị máy chủ chính hãng tại Máy Chủ Việt

Microcode – “cửa hậu” tiềm ẩn

Microcode là thành phần cốt lõi trong CPU, làm nhiệm vụ chuyển hóa các lệnh từ phần mềm thành hành động cụ thể ở cấp phần cứng. Do đó, bất kỳ thay đổi nào tại microcode đều ảnh hưởng trực tiếp đến toàn bộ hệ thống, từ khởi động hệ điều hành cho đến xử lý dữ liệu.

Một khi tin tặc kiểm soát được microcode, chúng không chỉ có thể ẩn giấu mã độc khỏi mọi công cụ bảo mật, mà còn điều khiển từng hoạt động của máy tính. Đáng lo ngại hơn, microcode có thể được cập nhật thông qua firmware – điều mà nhiều người dùng không hề để tâm hoặc kiểm soát.

Enclave – vùng an toàn biến thành nơi trú ngụ

Trong các CPU hiện đại, đặc biệt là những dòng cao cấp của Intel và AMD, đều tồn tại một khu vực đặc biệt gọi là “enclave” – vùng thực thi mã an toàn, nơi xử lý các dữ liệu nhạy cảm như mã hóa, chứng thực hay bảo mật thông tin cá nhân.

Tuy nhiên, chính enclave lại đang trở thành nơi trú ngụ hoàn hảo cho rootkit CPU. Khi bị xâm nhập, enclave trở thành một “hệ điều hành ngầm”, cho phép mã độc thực hiện các hoạt động nguy hiểm như theo dõi hành vi người dùng, can thiệp vào quá trình boot máy, hoặc thậm chí vô hiệu hóa các bản vá bảo mật mà không để lại bất kỳ dấu vết nào.

Các phương thức tấn công

Khác với những cuộc tấn công thông thường cần tương tác trực tiếp với người dùng, rootkit CPU có thể xâm nhập qua nhiều con đường ít ai ngờ tới:

- Firmware bị chỉnh sửa: Các bản cập nhật BIOS/UEFI giả mạo có thể cấy mã độc vào microcode.

- Thiết bị ngoại vi: USB hoặc thiết bị phần cứng bị cài mã độc cấp thấp cũng có thể là tác nhân lây nhiễm.

- Tấn công từ xa: Chỉ cần người dùng truy cập một trang web chứa đoạn mã khai thác lỗ hổng, rootkit có thể được cài đặt nếu hệ thống tồn tại lỗ hổng phần cứng phù hợp.

Đặc biệt, sau khi xâm nhập thành công, rootkit không cần cài thêm phần mềm vào hệ điều hành mà hoạt động hoàn toàn ở tầng dưới cùng của hệ thống – nơi gần như không có công cụ bảo mật nào có thể can thiệp.

Phần mềm diệt virus bất lực

Các phần mềm diệt virus truyền thống được thiết kế để hoạt động trong phạm vi hệ điều hành, với khả năng quét RAM, ổ đĩa, registry và tiến trình đang chạy. Nhưng rootkit CPU lại nằm ngoài phạm vi này – nó hoạt động trong microcode hoặc enclave, nơi các phần mềm thông thường không có quyền truy cập.

>>> Xem thêm hai máy chủ Dell 16G bán chạy nhất

Ngay cả khi có nghi ngờ về sự tồn tại của mã độc, phần mềm diệt virus vẫn không thể hành động, bởi không thể ghi hoặc xóa dữ liệu tại vùng vi mã hoặc phần cứng bị chiếm giữ. Đây là lý do vì sao loại mã độc này đang được xem là “ẩn thân tuyệt đối”.

Cài lại Windows – liệu có đủ để loại bỏ?

Rất tiếc, câu trả lời là không. Với các rootkit hoạt động ở tầng vi xử lý, việc format ổ cứng hay cài lại hệ điều hành hoàn toàn vô dụng. Sau khi cài xong Windows, mã độc vẫn tiếp tục kích hoạt và kiểm soát hệ thống ngay từ những giây đầu tiên máy tính khởi động.

Đây là lời cảnh tỉnh lớn cho mọi người: các phương pháp “làm sạch” truyền thống đã không còn hiệu quả trong kỷ nguyên phần cứng bị xâm nhập.

Hậu quả nghiêm trọng khi phần cứng bị kiểm soát

Nếu một rootkit chiếm được CPU, thiệt hại mà nó có thể gây ra là vô giới hạn. Một số kịch bản có thể xảy ra bao gồm:

- Ghi lại mọi hành động của người dùng, từ nhập mật khẩu cho đến truy cập ngân hàng.

- Lấy cắp dữ liệu mật trong doanh nghiệp, tổ chức chính phủ.

- Biến hệ thống thành trạm trung gian cho các cuộc tấn công DDoS mà không bị phát hiện.

- Tạo cửa hậu vĩnh viễn để truy cập vào mạng nội bộ.

- Ngăn chặn các bản cập nhật bảo mật, duy trì trạng thái dễ tổn thương cho hệ thống.

Đặc biệt trong các môi trường như trung tâm dữ liệu, hệ thống tài chính, hoặc nhà máy điều khiển công nghiệp – thiệt hại có thể lên đến hàng triệu đô và gây hậu quả dây chuyền trên quy mô lớn.

Lỗ hổng zero-day ở cấp phần cứng: Không thể vá?

Rootkit CPU là ví dụ điển hình cho một lỗ hổng zero-day không thể khắc phục bằng phần mềm thông thường. Vì vấn đề nằm ở thiết kế vật lý hoặc microcode, nên việc “vá lỗi” thường yêu cầu cập nhật BIOS hoặc thậm chí thay đổi thiết kế CPU – điều gần như không thể thực hiện trong thời gian ngắn.

Hơn nữa, nếu mã độc đã chiếm quyền enclave, nó có thể ngăn cản mọi nỗ lực cập nhật firmware từ nhà sản xuất. Điều này biến nó thành một “zero-day vĩnh viễn” – nơi việc loại bỏ không còn là câu chuyện phần mềm nữa.

Giải pháp nào cho kỷ nguyên bảo mật phần cứng?

Để đối phó với những nguy cơ tiềm ẩn từ tầng phần cứng, giới an ninh mạng và các nhà sản xuất cần hợp tác để đưa ra một hướng đi mới, bao gồm:

- Tăng cường kiểm tra chữ ký số ở cấp độ vi mã và BIOS.

- Phát triển vùng nhớ chỉ đọc trong CPU để lưu mã hệ thống gốc không thể bị sửa đổi.

- Giới hạn truy cập enclave đến khi xác minh hoàn toàn danh tính phần mềm.

- Thiết lập quy trình xác minh phần cứng trong chuỗi cung ứng, đảm bảo CPU không bị can thiệp từ trước khi đến tay người dùng.

Đa dạng các thiết bị máy chủ Dell chính hãng gía cạnh tranh

Người dùng nên làm gì để bảo vệ chính mình?

Dù không thể chống lại hoàn toàn mã độc dạng này, người dùng vẫn có thể giảm thiểu rủi ro bằng cách:

- Chỉ cập nhật BIOS/UEFI và firmware từ nguồn chính thức.

- Không cắm USB hoặc thiết bị lạ vào hệ thống quan trọng.

- Cảnh giác với các phần mềm không rõ nguồn gốc, đặc biệt là các công cụ hệ thống.

- Kích hoạt tính năng bảo mật phần cứng trong BIOS, ví dụ như Secure Boot.

- Theo dõi lưu lượng mạng bất thường, có thể giúp phát hiện hành vi đáng ngờ từ rootkit đang âm thầm hoạt động.

Quan trọng hơn cả là nâng cao nhận thức về an ninh phần cứng – hiểu được nguy cơ để có biện pháp phòng tránh từ sớm.

Tạm kết

Mã độc ẩn trong CPU không chỉ là một kỹ thuật tấn công mới, mà là minh chứng rõ ràng cho một kỷ nguyên bảo mật hoàn toàn khác. Nó buộc chúng ta phải thay đổi tư duy: từ bảo vệ phần mềm sang kiểm soát phần cứng.

Có thể bạn quan tâm